OpenLM ServerとIdentity Service V21のSSL設定

次のドキュメントでは、OpenLM Serverと Identity Service V21のSSL接続をセットアップする方法について説明します。このドキュメントでは、認証局 (CA) からのデジタル署名を持つ証明書がターゲットマシンに既に存在し、Identity ServiceとOpenLM Serverが正常に接続されていることを前提としています。詳細については、このドキュメントを参照してください。

目次:

3. Identity ServiceをSSL有効のOpenLM Serverに接続する

1. Identity Service用のSSL設定

- C:\Program Files\OpenLM\OpenLM/OpenLM IdentityService/SecurityService/Certに移動し、デジタル署名を持つ証明書を証明機関 (CA) からこのフォルダーにコピーします。注意:既存の証明書は削除しないでください。

- 任意のテキストエディターと管理者特権を使用して、C:\Program Files\OpenLM\OpenLM/OpenlMIdentityService/SecurityServiceにあるappsettings JSONファイルを開きます。

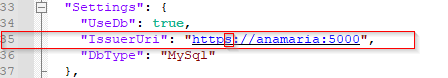

- 35行目のIssuerUri を編集して、URLがHTTPSを示すようにします。

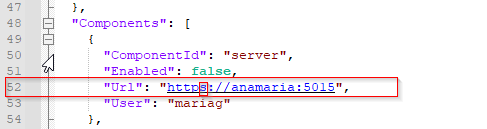

4. 52行目を編集して、URLがHTTPSを示すようにします。

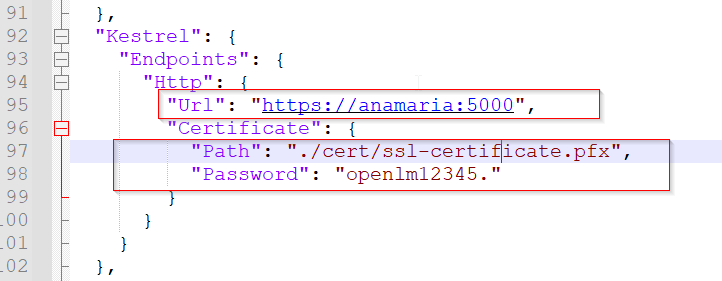

5. 証明書のデータを使用して、行 97 98 を編集します: パスとパスワード:

6. 変更を保存します。

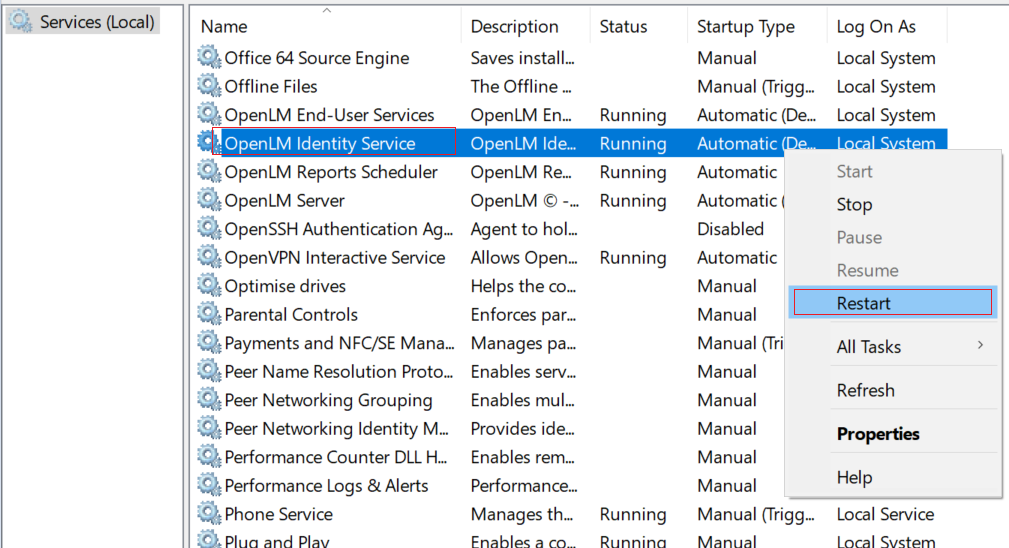

7. Identity Serviceを再起動します。

2. OpenLM Server用のSSL設定

1. C:\Program Files\OpenLM\OpenLM/Server/binに移動し、”Cert” という名前のフォルダを作成し、証明機関 (CA) からこのフォルダにデジタル署名が付いた証明書をコピーします。

2. 管理者権限を持つテキストエディタでC:\Program Files\OpenLM\OpenLM Server\bin\appsettings.jsonを開きます。

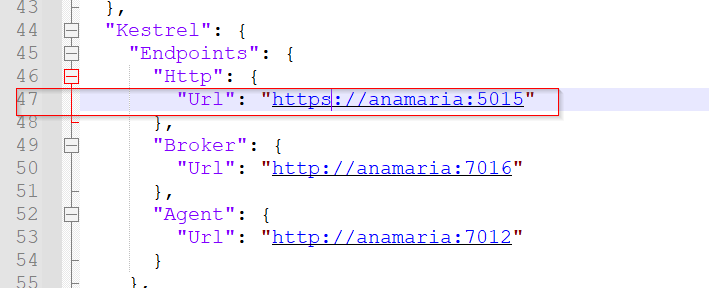

3. ファイルの最後で、Kestrel 設定を見つけて47行目を編集し、次の変更を行います。

-KestrelエンドポイントのURLを更新する: つまりEasyAdminへのフルパス: https://path.domain:port

注意: 残りのコンポーネントのパスも変更することができます。

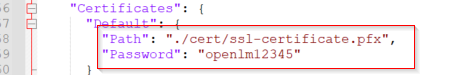

4. 証明書ノードを編集します。

5. OpenLM Serverサービスを再起動します。

6. Idenity ServiceとEasyAdminがHTTPSで開けるか確認してください

3. Identity ServiceをSSL有効のOpenLM Serverに接続する

重要: OpenLM Serverに使用される自己署名証明書は、OpenLM Serverに接続するコンポーネント (Agent、Broker、Routerなど) のあるマシンの信頼済み証明書ストアにもインストールされ存在することが必須です。Linuxでは、Javaベースのコンポーネント (Broker、Applications Manager、Router、およびReports Scheduler) の場合は、自己署名証明書をローカルJDKキーストアに追加する必要があります。これは、Java提供のキーツールユーティリティーを使用して行うことができます。

OpenLM ServerのSSLが有効になったら、HTTPSプロトコルを使用するように接続するすべてのコンポーネントのホスト名/IP を更新する必要があります。OpenLM Serverの設定と同様に、ホストを指定するときに必ず正確なFQDNを使用してください。